Apple ha publicado otro nuevo artículo en su base de datos y conocimientos detallando los cambios que vendrán con macOS 10.13 High Sierra. De nuevo, este artículo está destinado a administradores y equipos IT, pero la información es lo suficientemente valiosa para comentarla, porque a nivel de usuario, especialmente en equipos gestionados, afecta a cómo el usuario puede interactuar con estas máquinas y también ofrece guía e información para los usuarios de consumo.

Índice

Seguridad

macOS 10.13 High Sierra, tvOS 11 e iOS 11 incluyen cambios en las conexiones TLS. Para empezar, se ha retirado el soporte para las conexiones que utilizan certificados SH1, y los usuarios deberán a usar conexiones basadas en SH2. Esto no es novedad. De hecho, desde las versiones de macOS Sierra 10.12.4, iOS 10.3, tvOS 10.2 y watchOS 3.2, se ha acabado la compatibilidad con los certificados firmados SHA-1, que se usan para la seguridad de la capa de transporte (Transport Layer Security, TLS) en Safari y WebKit. Con estas actualizaciones, se retiró el soporte técnico para todos los certificados emitidos desde una autoridad de certificado (CA) raíz incluidos en la tienda Trust Store predeterminada del sistema operativo.

macOS High Sierra 10.13, iOS 11, tvOS 11 y watchOS 4 ya no son compatibles con los certificados firmados SHA-1 para ninguna conexión TLS. Este cambio no afecta a los certificados CA raíz firmados SHA-1, los certificados SHA-1 distribuidos por las empresas ni a los certificados SHA-1 instalados por los usuarios.

¿Qué ha cambiado?

En macOS Sierra 10.12.4 y posteriores, así como en iOS 10.3 y posteriores, Safari mostrará una notificación cuando un usuario se dirija a una página web que intente establecer una conexión TLS mediante un certificado firmado SHA-1. El usuario deberá hacer clic en dicha notificación para cargar el sitio. Una vez cargado, este aparecerá como una conexión no segura en Safari.

En las aplicaciones que usan WebKit para conectarse a los sitios mediante TLS, aparecerá un mensaje de error si estos utilizan un certificado firmado SHA-1. Los desarrolladores deben asegurarse de que sus aplicaciones gestionan este tipo de errores.

En macOS High Sierra 10.13, iOS 11, tvOS 11 y watchOS 4, se producirá un error de conexión en cualquier aplicación que intente establecer una conexión TLS mediante un certificado firmado SHA-1, incluidos los servidores que se usan para el correo electrónico, los calendarios, la VPN y otros servicios.

¿Qué tengo que hacer?

Tanto los desarrolladores como los operadores de sitios web y los administradores de servidores deberían cambiar a certificados firmados SHA-256 lo antes posible para evitar advertencias y fallos de conexión. Muchos operadores CA ofrecen certificados firmados SHA-256.

De vuelta a macOS 10.13 High Sierra y seguridad

También, con macOS 10.13 High Sierra, se ha revocado la confianza en certificados RSA más pequeños que 2048 bits a lo largo de todas las conexiones TLS y se utiliza ahora TLS 1.2 como protocolo por defecto para las negocaiciones EAP-TLS. Esta configuración, no obstante, puede cambiarse usando un perfil de configuración debido a que clientes antiguos pueden necesitar TLS 1.0.

Compartiendo archivos

AFP no puede compartir unidades de almacenamiento en formato APFS. Cuando se actualiza a macOS 10.13 High Sierra, automáticamente se reconvierte a este sistema de archivos todas las unidades de almacenamiento en Flash y el usuario no puede decidir si no quiere hacer la transición a este sistema de archivos cuando su disco interno de arranque está basado en Flash [note]”Lentejas”, que se suele decir frecuentemente. Discos internos PCIe de Apple y unidades SSD serán migradas a APFS. [/note].

Para compartir archivos con unidades de almacenamiento con AFPS deberás usar SMB. Los enlaces que puedas estar usando para montar unidades externas convertidas a AFPS requerirán ser cambiados para utilizar SMB en lugar de APFS.

La tabla de acceso a unidades, locales y remotas, cambia, siguiendo estas normas:

- Unidades de almacenamiento formateadas en HFS+ podrán ser leídas y escritas por APFS

- Unidades de almacenamiento formateadas en APFS podrán ser leídas y escritas:

- Otros dispositivos que estén usando APFS

- Ordenadores Mac con unidades de almacenamiento en HFS+ y macOS 10.12.6 Sierra o superior.

Apple especifica claramente que por ejemplo, un dispositivo USB formateado con APFS podrá ser leído por un Mac con macOS Sierra o posterior pero no con un Mac con OS X 10.11 El Capitan o anterior.

APFS y Filevault

Las unidades de almacenamiento cifradas con FileVault serán reconvertidas desde HFS+ a APFS, al igual que las unidades de almacenamiento no cifradas.

APFS y Boot Camp

Boot Camp está soportado bajo APFS en la actualización a macOS 10.13 High Sierra excepto si el espacio asignado a la partición para Boot Camp es superior a 3 TB y está ubicado en una unidad Fusion Drive.Boot Camp no ofrecerá soporte para la lectura y escritura de unidades de almacenamiento con APFS.

Conectando a la red

De nuevo, una unidad de almacenamiento con APFS no podrá ser compartida ni en lectura ni escritura vía AFP, siendo mandatorio usar SMB o NFS. La opción de forzar el uso de elementos compartidos bajo conexiones SMB cifradas está disponible.

APFS y Time Machine

Después de la actualización a macOS 10.13 High Sierra y la conversión de la unidad de almacenamiento interna a APFS, no es necesario hacer cambios a las copias y ajustes de Time Machine. Sí será necesario modificar las URL de conexión a unidades de almacenamiento externas que sean utilizadas para almacenar las copias de seguridad de Time Machine desde APFS a SMB.

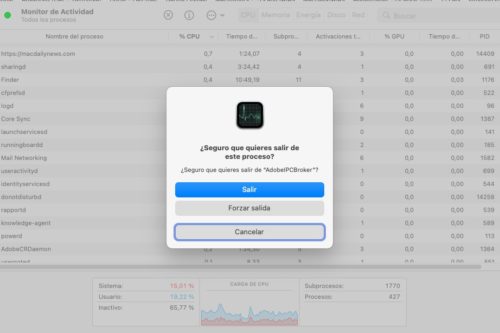

Extensiones de Kernel

macOS 10.13 High Sierra introduce una nueva característica que requiere de la aprobación del usuario antes de cargar nuevas extensiones de kernel de terceras partes, incluso si estas están firmadas por un desarrollador de confianza. Esta nueva política requerirá de cambios y actualizaciones por parte de algunas aplicaciones[note]Específicamente en los instaladores.[/note]

El nuevo proceso, conocido como User Approved Kernel Extension Loading, permitirá al usuario aprobar o denegar la ejecución de las extensiones de Kernel y hay dos características a tener en cuenta:

- Las extensiones de kernel de terceras partes instaladas antes de macOS 10.13 High Sierra serán aprobadas sin intervención del usuario durante el proceso de actualización desde macOS Sierra<[note]Y posiblemente, desde anteriores versiones del sistema.[/note]

- User Approved Kernel Extension Loading no se ejecutará cuando se actualice, por parte de un instalador, una extensión de kernel previamente aprobada.

Para desactivar User Approved Kernel Extension Loading será necesario entrar en la Partición de recuperación y utilizar el comando sptcl. Para reactivar User Approved Kernel Extension Loading, solo será necesario reiniciar la NVRAM, por lo que este parámetro se almacena en esta memoria.

Dos notas de interés más acerca de User Approved Kernel Extension Loading:

- En el momento en el que un Mac se enrola en un sistema de gestión MDM, User Approved Kernel Extension Loading se desactiva, y el comportamiento del Mac al respecto de las extensiones de kernel será igual al de macOS Sierra.

- En una futura actualización de macOS 10.13 High Sierra, no especificada, los administradores de sistemas de gestión MDM podrán activar o desactivar User Approved Kernel Extension Loading a través de un perfil, pudiendo crear listas blancas y negras de extensiones de kernel que se cargarán o no sin la intervención del usuario.

Servicios de Directorio

Cambios también en el uso de Servicios de Directorio para Active Directory de Microsoft. Se requerirá un nivel funcional equivalente a 2008 o superior, de forma que Windows Server 2003 ya no estará soportado para ofrecer servicios de Active Directory para un Mac con macOS 10.13 High Sierra.

Content Caching

No se podrá ejecutar Content Caching en una máquina virtual. Esta acción nunca había estado soportada en versiones anteriores de macOS, pero está explícitamente prohibida en macOS 10.13 High Sierra.

Perfiles de configuración

Los perfiles de configuración, en macOS 10.13 High Sierra, están. ahora protegidos por SIP[note]System Integrity Protection[/note] bajo la ruta:

/var/db/ConfigurationProfiles

Los administradores deberían utilizar el comando profiles para instalar perfiles de configuración que se ejecutan al inicio del sistema. Hay más información al respecto de los cambios en profiles en la página de manual del comando en el Terminal (bajo macOS 10.13 High Sierra).

1.- ¿Y qué hará con las unidades Fusión Drive?

Boot Camp está soportado bajo APFS en la actualización a macOS 10.13 High Sierra excepto si el espacio asignado a la partición para Boot Camp es superior a 3 TB y está ubicado en una unidad Fusion Drive.

Las unidades Fusion Drive estarán soportadas.