Los errores no corregidos en programas de correo electrónico ampliamente utilizados, incluyendo Apple Mail, hacen posible que los atacantes obtengan el texto sin formato de los mensajes cifrados usando los estándares PGP [note]Requiere de una instalación por parte del usuario, no es un software que venga por defecto en el Mac[/note] y S/MIME, dijeron los investigadores de seguridad en la madrugada del lunes. Los ataques asumen que un atacante tiene posesión de los correos electrónicos encriptados y puede engañar al remitente original o a uno de los destinatarios para que abra un fragmento invisible del mensaje interceptado en un correo electrónico nuevo.

Los errores, algunos de los cuales existen desde hace más de una década, forman parte de una serie de vulnerabilidades denominadas Efail descritas por un equipo de investigadores europeos. Las vulnerabilidades permiten a los atacantes excluir el texto sin formato del correo electrónico incrustando el texto cifrado obtenido previamente en partes no visibles de un correo electrónico y combinándolo con código HTML. Anteriormente, el lunes, los investigadores y la Electronic Frontier Foundation emitieron un aviso en el que recomendaban a los usuarios de PGP y S/MIME desactivar el cifrado en sus clientes de correo electrónico, pero tenían previsto esperar hasta la madrugada de hoy para proporcionar detalles técnicos de las vulnerabilidades. En cuestión de horas, los investigadores publicaron el artículo, que se titula Efail: Breaking S/MIME and OpenPGP Email Encryption using Exfiltration Channels usando Canales de Exfiltración.

Las vulnerabilidades más serias se encuentran en Thunderbird, Mail de Apple y Outlook durante más de diez años y siguen sin resolverse por el momento, señalaron los investigadores. Las fallas en la forma en que los programas manejan los correos electrónicos con múltiples partes del cuerpo hacen posible incrustar fragmentos invisibles de texto encriptado previamente obtenido en los correos electrónicos nuevos. Al incluir también la dirección Web de un servidor controlado por un atacante, los correos electrónicos recién enviados pueden hacer que los programas envíen el texto plano correspondiente al servidor. La exfiltración subrepticia trabaja en contra de los estándares PGP y S/MIME.

“Si usas PGP o S/MIME para información sensible, entonces esto es un gran problema“, dijo el lunes a Ars Matt Green, profesor especializado en cifrado de la Universidad Johns Hopkins. “Significa que esos correos electrónicos no son potencialmente seguros. Hay un ataque real que puede ser explotado por la gente que les permite descifrar una gran cantidad de correo electrónico encriptado“.

Hasta ahora los investigadores han sido incapaces de desarrollar un exploit que funcione cuando los correos electrónicos son vistos como texto plano en lugar de HTML. Esto significa que una forma menos perjudicial de mitigar la vulnerabilidad es deshabilitar HTML en los clientes de correo electrónico. Los investigadores dijeron que creen que puede ser posible exfiltrar texto plano incluso cuando el HTML está desactivado usando varios métodos diferentes. Una de ellas consiste en adjuntar documentos PDF o Microsoft Word maliciosos que se exfiltran cuando se abren. Otro método potencial podría hacer pequeños cambios en el texto sin formato para filtrarlo a un servidor externo.

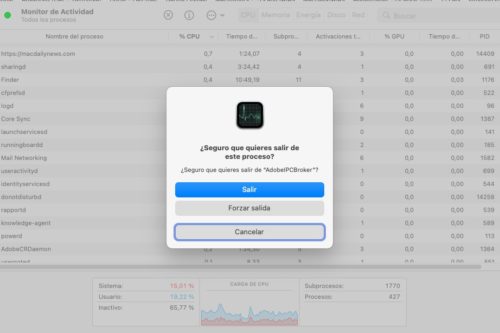

Los investigadores dijeron que hicieron la recomendación más drástica de desactivar temporalmente PGP en las aplicaciones de correo electrónico con mucha precaución. Incluso cuando la gente sigue estos consejos, todavía es posible enviar y recibir correo cifrado, siempre y cuando el cifrado y descifrado se realice en una aplicación independiente del cliente de correo electrónico. El FEP tiene muchos más consejos al respecto.

Poniendo en perspectiva el problema de seguridad

Aunque se trata de un problema de seguridad grave por el acceso a información sensible, hay que poner en perspectiva el problema y asignarle su justa medida. No se trata de un problema de seguridad que “cualquiera pueda explotar” usando un script y accediendo locamente a internet. Hay muchos condicionantes previos, y es aquí donde hay que poner en perspectiva esta vulnerabilidad antes de empezar a desactivar cosas.

El requisito de que un atacante ya posea un mensaje cifrado es una consideración importante. Significa que el atacante primero tendría que entrar en un servidor de correo electrónico, hacerse cargo de una cuenta de correo electrónico, interceptar el tráfico cuando cruza Internet o tener acceso a un disco duro que almacena un correo electrónico enviado previamente. El atacante tendría entonces que conseguir que el remitente o uno de los receptores del mensaje previamente obtenido abriera un nuevo correo electrónico enviado por el atacante. El nuevo correo electrónico incrustaría partes del texto cifrado en lugares que a menudo no son mostrados por Thunderbird, Mail, Outlook y más de dos docenas de otros programas de correo electrónico. Cuando se realiza correctamente, el ataque hace que el texto plano correspondiente de esos fragmentos se muestre en un servidor controlado por el atacante. Todas estas condiciones y pasos, que requieren mucho trabajo previo, apuntan a un uso muy específico de la vulnerabilidad: no se trata de robar carteras en la calle, cualquiera que piense utilizar estas vulnerabilidades busca información muy específica en un entorno que debe conocer de antemano.

Aunque el problema de seguridad es grave, se requiere un ataque coordinado y dirigido para poder acceder al correo electrónico ya que implica comprometer un servidor de correo. El alcance real es bajo y de nuevo, no accesible para todo el mundo[note]No, no hay un script kiddie en el otro lado del mundo leyendo tu correo[/note]. Poner en perspectiva esto es decisivo, antes de empezar a correr como pollos sin cabeza desactivando cosas. La integridad del servidor de correo es pues, básica en este asunto y es el primer paso, en el caso de gestionar servidores de correo, que hay que dar para comprobar accesos no autorizados antes de empezar a solicitar a los usuarios, que a veces pueden formar grandes flotas, que desactiven “cosas” en sus clientes de correo.

La lista de clientes de correo afectados, por otra parte, es alta:

En estos momentos los desarrolladores de clientes de correo electrónico ya están trabajando en actualizaciones que solucionen el problema. De nuevo, a pesar de su importancia ya que tanto PGP y S/MIME son desarrollos para proteger el contenido del correo electrónico, la complejidad del ataque nos dice que el alcance real del mismo es muy pequeño y de nuevo, muy dirigido.