Índice

En los comentarios de un sencillo truco que publicamos hace un par de días Una forma sencilla para saber si te han pirateado tu red WiFi, los lectores nos preguntaron sobre la gestión MAC de equipos en una estación inalámbrica como método para evita intrusiones en nuestra red.

Hoy vamos a solucionar esas preguntas y otras muchas para que la gestión de tu red inalámbrica sea mas fácil, sencilla y segura.

La MAC no es tu ordenador (ese es “el Mac”)

En las redes de computadoras, la dirección MAC (siglas en inglés de media access control; en español “control de acceso al medio”) es un identificador de 48 bits (3 bloques hexadecimales) que corresponde de forma única a una tarjeta o dispositivo de red (Bluetooth también tiene MAC). Se conoce también como dirección física, y es única para cada dispositivo. Está determinada y configurada por el IEEE (los últimos 24 bits) y el fabricante (los primeros 24 bits) utilizando el organizationally unique identifier. La mayoría de los protocolos que trabajan en la capa 2 del modelo OSI usan una de las tres numeraciones manejadas por el IEEE: MAC-48, EUI-48, y EUI-64, las cuales han sido diseñadas para ser identificadores globalmente únicos. No todos los protocolos de comunicación usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente únicos.

Las direcciones MAC son únicas a nivel mundial, puesto que son escritas directamente, en forma binaria, en el hardware en su momento de fabricación. Debido a esto, las direcciones MAC son a veces llamadas burned-in addresses, en inglés.

En la mayoría de los casos no es necesario conocer la dirección MAC, ni para montar una red doméstica, ni para configurar la conexión a internet, usándose esta sólo a niveles internos de la red. Sin embargo, es posible añadir un control de hardware en un conmutador o un punto de acceso inalámbrico, para permitir sólo a unas MAC concretas el acceso a la red. En este caso, deberá saberse la MAC de los dispositivos para añadirlos a la lista. Dicho medio de seguridad se puede considerar un refuerzo de otros sistemas de seguridad, ya que teóricamente se trata de una dirección única y permanente, aunque en todos los sistemas operativos hay métodos que permiten a las tarjetas de red identificarse con direcciones MAC distintas de la real. [Wikipedia]

Cómo averiguo donde está la MAC

Para saber donde está la MAC de cada uno de los interfaces o puertos de Red de tu ordenador (al menos tiene 4: Firewire, Ethernet, Airport y Bluetooth) solo tienes que abrir las Preferencias del Sistema > Panel de Control Redes y elegir en la ventana cada uno de los protocolos que tengáis activados: al pulsar en el botón avanzado, encontraréis la MAC. A la MAC de Airport la llama “Nº de Airport” y en Ethernet > Avanzado > Pestaña Ethernet lo llama ID de ethernet. Un buen truco: esa cifra compuesta de letras en pares separadas por dos puntos se puede copiar, aunque sea un texto del interfaz. Copiar y pegar en cualquier lado, así que de momento ya no tendrás que andar con la libreta (ni confundirte a la hora de tomar datos).

¿Se puede falsificar una MAC?: Si

Paso a paso

- Primero necesitamos crear una Mac “falsa” y darla de alta en la estación base / router inalámbrico que tengas. Una buena sugerencia para no olvidarla es usar, por ejemplo 00:e2:e3:e4:e5:e6.

- Una vez la hayas dado de alta (ponle un nombre como “Acceso MAC para invitados”), reinicia la estación/router para que esta entrada en el filtrado de MAC esté disponible.

Ahora vamos a por el Mac de turno. Lo que vamos a hacer es un Spoofing de la dirección MAC de la tarjeta Airport para que se adapte a esa dirección MAC falsa vía software.

Para ellos seguiremos los siguientes pasos:

- Ejecutamos el siguiente comando en el Terminal:

-

/System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport -z

Con este comando “sacamos” al ordenador de cualquier red inalámbrica que esté conectada (y la mantenemos así hasta que hayamos spoofeado la MAC)

-

Ahora Spoofeamos la dirección Mac con el siguiente comando:

sudo ifconfig en1 ether 00:e2:e3:e4:e5:e6- Necesitaremos la contraseña del administrador

-

en1corresponde generalmente al interfaz de Airport, pero es posible que tengas que consultar en Perfil del sistema cual es el identificativo que corresponde a Airport pinchando en Red

-

Para comprobar que el truco funciona, utiliza el siguiente comando:

ifconfig en1 | grep etherque te debería devolver 00:e2:e3:e4:e5:e6

- Ahora solo tienes que conectarte a tu red inalámbrica y listo.

Para recuperar la MAC original, solo necesitas reiniciar el ordenador y listo.

En el caso de que esta tarea la realices con cierta frecuencia, siempre puedes crear un pequeño programa con Automator que ejecute los scripts de Shell de forma automática y que conecte a la red inalámbrica. Así no tendrás que ejecutar los comandos uno a uno y simplemente copiando y ejecutando el programita conseguirás paso franco a tus usuarios a la red con la MAC de invitado. Recuerda que esto sirve para 1 solo invitado, ya que que no es conveniente que haya MACS concurrentes en la misma red.

¿Cómo filtro mi red inalámbrica para que use las MAC?

Paso a paso

Abre la utilidad Airport y ves a Estación Base. Si no tienes contraseña para el acceso a la estación base, pónsela en la pestaña Estación base. Así evitarás que puedan manipular la estación base.

A continuación elige la pestaña acceso. Allí te encontrarás un menú desplegable que se llama Control de acceso MAC. Despliégalo y elige Acceso con restricción temporal.

Debajo tendrás un cuadro como el de la imagen donde introducir las diferentes MAC de cada ordenador: la primera que has de introducir es la tuya, así que dale al botoncito + y pulsa el botón “este ordenador”: automáticamente pondrá tu número MAC y el nombre de tu ordenador. Elige en el cuadro de abajo los permisos de acceso: en tu caso, todos los días todo el día. Dale a Aceptar para que se añada a la lista.

Después necesitas las MAC de cada uno de los interfaces Airport de los Mac Mini. Ese número lo tienes en Preferencias del sistema de cada ordenador: selecciona la conexión Airport y luego, avanzado: en la parte inferior del cuadro te aparecerá en Nº Airport

Ahora solo tienes que repetir el mismo proceso de añadir cada uno de los ordenadores pero activando las restricciones para cada día de la semana u horas que hayas decidido que tengan acceso a internet.

En la siguiente imagen tienes una buena política de uso de internet aunque puedes elegir tu mismo los horarios. Solo hay que repetir el proceso por cada uno de los Mac que quieras controlar.

Una vez hayas terminado, dale a actualizar para que la estación guarde los cambios. Recuerda ser preciso a la hora de tomar nota de los números MAC de cada ordenador (6 grupos de dos números separados por dos puntos : ) o la estación rechazará la conexión de los ordenadores.

Recuerda que cualquier dispositivo que se conecte inalámbricamente necesita ser dado de alta: iPods Touch, iPhones, Apple TV, o cualquier PC o similar que quieras que se conecte a tu red deberá pasar por este proceso de “alta”. El uso de este sistema de filtrado no implica que elimines la contraseña WPA/WPA2 de tu red. Puedes usar ambos sistemas para mantener tu red lo mas segura posible.

¿Cual es el mejor sistema de defensa frente a los intrusos?

hay que tener en cuenta una cosa muy importante: durante mucho tiempo (y aún actualmente) los operadores ponían protección WEP en cada instalación. Fue un avance, frente a las redes abiertas. Sin embargo, el esquema de protección WEP ha sido vulnerado, con lo que cualquier chavalín (y no tanto) puede descargar una aplicación que se conecte a tu red, efectúe un ataque y extraiga la contraseña para convertirse en un parásito de tu red. Y los parásitos hay que eliminarlos.

Evidentemente alguien con la decisión, intención, conocimientos y constancia podría reventar cualquier red si se lo propone (y sabe mucho), pero en general, con la sencilla disponibilidad de redes mal protegidas por el estándar WEP les es mas fácil buscar otra red donde parasitarse que intentar seguir entrando en la tuya (salvo, claro está, que tus datos sean decisivos para el Futuro de la Tierra y la Paz Mundial y esas cosas que dicen las modelos cuando les preguntan en Miss Mundo.

Las cuatro reglas básicas son:

- SSID (nombre de la Red) oculta

- Encriptación WPA/WPA2

- Filtrado por MAC

- Contraseña en la Estación base o en el modem/router

Si usas estaciones Airport, configurar estos ajustes es sencillo usando la aplicación suministrada por Apple, pero en los modem/routers suministrados por las operadoras es a veces una tarea compleja ya que el interfaz de conexión (web, a través del navegador) no está estandarizado y cada cosa está “en un sitio diferente”. Para entrar en tu Modem/router, usa tu IP de red interna, pero la última cifra terminada en “1”. http://192.168.0.1 Es una muy típica dirección para entrar al Modem/router.

Si el operador no te ha suministrado la contraseña (debería) prueba con admin/admin, admin/1234 o adminttd/adminttd (para telefónica). Cada fabricante de router ofrece en la documentación o manual (casi siempre disponible en Internet) el login y contraseña por defecto para entrar a la configuración del modem/router y es factible poder acceder usando la contraseña por defecto del fabricante (porque no se ha añadido ninguna contraseña después de ser configurado).

Una buena idea es desactivar, si tienes una estación Airport o Time Capsule, la red WiFi gestionada por el modem/router, conectar por ethernet cualquiera de los dos dispositivos y gestionar la red inalámbrica con la estación de Apple, que además de dar menos problemas que los baratos y poco fiables modem/routers que nos instalan, es mucho mas sencilla de configurar.

¿Cómo sé que tengo un intruso dentro de casa?

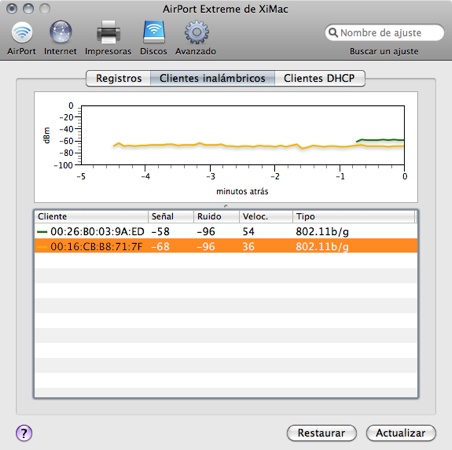

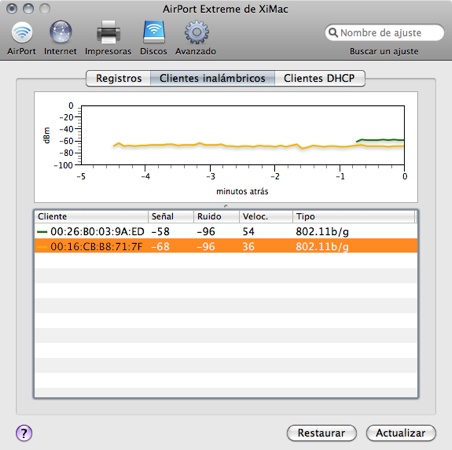

En ese primer truco os mostramos una forma muy, muy, muy sencilla de averiguar que alguien se ha colado en nuestra red. Pero hay otras formas: Con la estación inalámbrica de Apple y su software es factible ver que MACs están conectadas a nuestra red y que tráfico están consumiendo. En las opciones de Avanzado >Registro y estadísticas>Clientes Conectados es factible ver que MACS están conectadas a la red inalámbrica. En el registro, además, puedes saber (con un poco de paciencia) cuando se conectó una MAC determinada y cuando se desconectó.

En esta ventana solo vemos un cliente conectado, pero se actualiza a tiempo real: si entra una segunda MAC en la red automáticamente aparecerá en el listado.

Si has creado un filtro de los MAC de tus equipos, entones solo deberían aparecer dispositivos “conocidos” que coinciden con las MAC que tienes filtradas.

Una buena política de gestión pasa por mantener estas MACS actualizadas y prohibir el acceso al resto, en vez de banear MACs cada cierto tiempo, ya que con un reseteo del modem/router o la estación inalámbrica pierden esos datos.

Otros modems/routers cuentan con herramientas similares en sus interfaces web, pero como no hay un interfaz unificado, uno acaba saltando de aquí allá entre las opciones hasta que se encuentra, si está disponible, el poder ver que MACs están conectadas.

En cuanto a la pregunta, y ya para terminar, sobre su una frecuencia es menos susceptible de piratear que la otra (2,4GHz vs 5GHz) hecha por erretxea, da absolutamente igual. La mala protección de nuestra red no depende de eso, sino de seguir una buena política de seguridad a base de ajustes.

Recordar todos también que un interesante resumen de los datos inalámbricos de acceso que estamos utilizando se pueden obtener de pulsar el en icono de Airport en la barra de menús usando la tecla opción.

En los comentarios de Una forma sencilla para saber si te han pirateado tu red WiFi tenéis además algunos enlaces interesantes y buenos comentarios sobre detalles técnicos.

Ahora solo queda añadir un artículo sobre como conectarse gratuitamente a internet en aeropuertos cambiando la MAC a la de un cliente válido averiguado con Wireshark

Aunque lo más importante es la clave WPA; el filtrado MAC y la SSID oculta no están de más. Ser totalmente inexpugnable es casi imposible, pero al menos dar cuanto más trabajo, mejor. Normalmente irán antes a por una red que se ve, sin filtrado MAC y con clave WEP.

Supongo que otro buen consejo es cambiar las claves de forma más o menos habitual.

La interfaz de configuración del Airport está muy bien, más intuitiva que los típicos routers. Si uno está acostumbrado a otros routers, se hace rara al principio, pero es más fácil.

estoy seguro q no tiene q ver mucho con esto.. pero se aproxima.. después q pasados unos días apple actualizo el firmare del Airport estoy sufriendo unos mensajes de error cada 30 min mas o menos

http://www.shockmultimedios.com/desconexion.jpg

se desconecta el time machine y claro el alerta de desconexión aparece..

alguien sabe algo del asunto?

saludos

Por las respuestas a las preguntas planteadas el otro día

Gracias, gracias, gracias. Este fin de semana me pongo a ello.

Muchas gracias por el artículo.

Con el otro “más sencillo” me apeteció trastear un poco más y comprobar las cosas más a fondo.

Un saludo!