Hace unas horas Apple acaba de actualizar su lista de amenazas en su sistema “de defensa” contra Troyanos Xprotect. Esta nueva actualización evita que los usuarios puedan instalar de forma inconsciente la variante OSX.FlashBack.B de este troyano. Sin embargo, la táctica por defecto de Apple para la seguridad general de su sistema operativo es muy similar a la táctica del avestruz: esconder la cabeza “y aquí no ha pasado nada”

La nueva actualización se realiza de forma automática en cada sistema con Mac OS X 10.6 Snow Leopard o Mac OS X 10.7 Lion. SI no estás seguro de si tu sistema se ha actualizado correctamente contra esta amenaza, tienes varias opciones para forzar esa recarga de los correspondientes archivos de Xprotect.

El archivo Xprotect, llamado Xprotect.plist, se encuentra en /System/Library/CoreServices/ CoreTypes.bundle/Contents/Resources/; un lugar más o menos oculto (se encuentra dentro de CoreTypes.bundle, un paquete que contiene básicamente iconos).

Este paquete contiene otro archivo que nos interesa: se llama Exceptions.plist e incluye una lista de los programas afectados por la función de Apple contra el software malicioso.

Así pues, ¿cómo actúa esta función? Apple lleva bastante tiempo utilizando una función de “cuarentena” en Safari, Mail y iChat. Esta función identifica cuándo se descargan archivos y se reciben adjuntos en mensajes de correo electrónico o durante los chats, y define un atributo extendido (dato no visible para los usuarios) en esos archivos con información sobre cuándo se descargaron y con qué aplicación. Éste es el atributo extendido de una imagen de disco que descargamos con Safari:

com.apple.quarantine: 0000;4a9bc528;Safari.app;2E402B0A-4A8B-4E0C- B51B-47DE7BD0361E|com.apple.Safari

(Téngase en cuenta que el atributo extendido se añade a todos los archivos recibidos de las formas mencionadas en el párrafo anterior, pero la función de cuarentena sólo analiza determinados tipos de archivos, principalmente ejecutables -aplicaciones o scripts- y paquetes de instalación.)

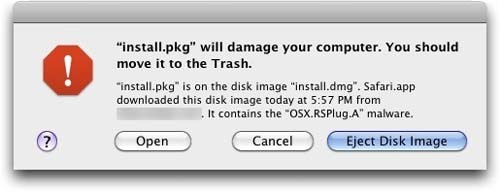

Si después de montar la imagen de disco, se hace doble clic en un archivo ejecutable o en un paquete de instalación incluido en la imagen, la función de cuarentena detecta el atributo extendido y el sistema muestra esta advertencia:

Esto ocurre también al descargar un ejecutable o un paquete de instalación en un archivo comprimido. Después de extraer el ejecutable y hacer doble clic en él, verá el mensaje de alerta anterior.

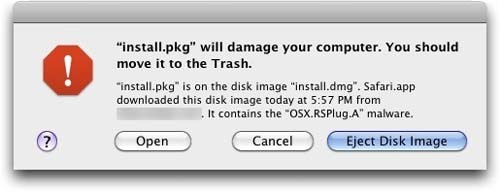

La función de Apple se apoya en este sistema de cuarentena para analizar el archivo en busca de software malicioso; en caso de encontrar algo, aparece el siguiente cuadro:

Índice

Forzando la actualización de Xprotect

Ya seas un Administrador de IT como un usuario muy puntilloso con la seguridad que quiere saber cuando se ha actualizado por última vez la base de datos de malware de Apple, hay un comando de Terminal para obtener información sobre la última fecha de actualización y que versión tiene el archivo.

Ambos datos usan sus propias líneas de Terminal:

Fecha y Hora (GMT)

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta LastModification

Versión

defaults read /System/Library/CoreServices/CoreTypes.bundle/Contents/Resources/XProtect.meta Version

Puedes incluirlas en diferentes flujos de trabajo para que ofrezcan información de forma continua.

Sin embargo, los malos son ahora … muy malos

La mas reciente versión del Troyano Flashback, sin embargo, Trojan-Downloader:OSX/Flashback.C, enmascarado en un falso instalador de Flash, desactiva el sistema de protección antitroyanos de Apple.

Flashback, que apareció en internet este pasado septiembre y ha ido evolucionando cada vez mas para intentar incrustarse y protegerse ante las diferentes medidas de seguridad que evitan su instalación. El último paso ha sido deshabilitar el sistema de protección incluido por Apple para evitar este tipo de malware además de mejorar el proceso de infección en una versión posterior del mismo.

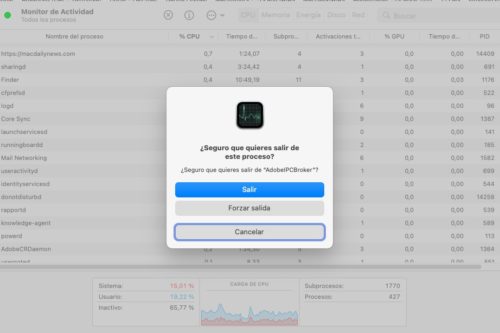

Una vez residente en un Mac, Flashback desencripta un archivo específico de XProtect y busca la ruta al sistema de actualización de sistema de protección de Apple para a continuación desactivar el daemon de control de actualizaciones de este sistema y sobreescribir ciertos componentes, tal como han explicado varios investigadores de seguridad de FSecure. Esta acción del malware impide la posterior actualización del sistema de protección de Apple. La solución a este ataque es mala pues una vez infectado, para recuperar esa serie de archivos y volver a activar XProtect solo queda reinstalar el sistema operativo.

Este tipo de tácticas es muy común en el malware: desactivar las defensas del ordenador permite no solo pervivir al troyano residente sino que además abre la puerta a otras infecciones con la seguridad de que no serán interferidas por el sistema de protección nativo del sistema.

Tácticas de decepción

Mientras el mundo Windows, por su idiosincrasia natural ha adoptado una postura de enfrentamiento frente a las amenzas contra su sistema operativo, la táctica de Apple es muy diferente: busca decepcionar a los atacantes haciendo mas difícil la intrusión en los equipos compartimentalizando el software de la misma forma que ha estado realizando en el iPhone y adicionalmente, controlando toda la línea de distribución de forma que una aplicación maliciosa no pase su propio filtro para el canal de distribución.

Así, Apple, a pesar de retrasarlo hasta marzo, ha anunciado a todos los desarrolladores que incluyen aplicaciones en su Mac App Store que las aplicaciones que se vendan en su tienda habrá de estar compartimentalizadas (sandboxing). Esta táctica, de la misma forma que en el mundo iOS, impide que una aplicación salga fuera de su entorno de forma que los daños que pueda causar sean o nulos o mínimos. Sin embargo, esto hace que muchas aplicaciones que basan su flujo de trabajo en la transmisión de información entre programas se vena obligadas a salir del corralito comercial de Apple para hacer la guerra por su cuenta en internet.

Este retraso por otra parte, podría deberse a que Core Security Technologies ha hecho públicas varias vulnerabilidades sobre la implementación del sandboxing de Mac OS X. Charlie Miller identificó en 2008 algunos problemas en la técnica que estaba usando Apple para realizar este tipo de táctica de protección y seguridad, y Apple solucionó algunos aspectos pero no todos de su forma de realizar sandboxing según esta nueva información publicada por la compañía.

La empresa hizo público el pasado mes que varios de los perfiles sandbox predefinidos no han sido modificados por Apple y pueden ser sobrepasados con el uso de Apple Events. Tras la mención del problema original por Miller, la compañía de Cupertino restringió el uso de Apple Events en los perfiles que mencionó el investigador de seguridad, pero dejó otros sin modificar.

Core ha descubierto que enviando Apple Events a través de la “no-network sandbox” es factible ganar acceso a los recursos de red y se podría, teóricamente ejecutar aplicaciones no directamente restringidas por la sandbox.

Core notificó este problema de seguridad aproximadamente en octubre y no ha hecho comentarios acerca de si Apple ha solucionado ya el problema de seguridad, que afecta a Mac OS X 10.5 Leopard, Mac OS X 10.6 Snow Leopard y Mac OS X 10.7 Lion.

Una explicación completa de la vulnerabilidad, así como varios ejemplos de código están disponibles en la web de Core. No se han encontrado Pruebas de Concepto ni Malware que haya aprovechado esta vulnerabilidad desde su difusión pública por Charlie Miller en 2008 y se espera que Apple actualice convenientemente los sistemas operativos afectados para sanitizar los perfiles de sandboxing aún no modificados.

Que Apple fuerce a los desarrolladores a usar el sandboxing en las aplicaciones de la Mac App Store no implica que fuera de este entorno las diferentes aplicaciones si puedan seguir usando diferentes técnicas para seguir funcionando como lo hacen hasta ahora: simplemente serán rechazadas y no podrán ser comercializadas a través de la tienda de Apple, pero podrán seguir funcionando en Mac OS X y ser compradas por el usuario fuera del entorno de Apple, aunque estas aplicaciones perderían la oportunidad de venta desde el enorme escaparate que es la App Store.

La táctica del sandboxing anuncia, por otra parte, que en futuras versiones del sistema operativo para ordenadores cada vez tendremos un acercamiento mas rápido a la forma de trabajar de iOS, desplazando un sistema orientado a ventanas para enfocarse en un sistema operativo orientado a aplicaciones, donde los documentos dependerán de las aplicaciones compatibles con las que puedan trabajar en compatimentos cerrados para evitar problemas de seguridad

Estas tácticas de decepción, pensadas para evitar que se produzca una debacle de seguridad similar a las que Windows ha tenido a lo largo de todos los años de su vida tienen un problema: van en contra totalmente de lo que entiende el usuario como experiencia de uso de un ordenador. Si bien un dispositivo móvil, por sus características, necesita una simplificación en el funcionamiento del interfaz, en un ordenador, donde el usuario se ha desenvuelto en un entorno de ventanas incluso de un sistema operativo a otro la cosa cambia bastante.

La avestruz con la cabeza en el suelo

Para Apple, por supuesto, las tácticas de decepción son mas cómodas porque le permiten controlar ella misma como se aplica la seguridad a sus productos en vez de dejar esta en manos de terceros que pueden crear software que ralentice el ordenador y por lo tanto estropee la experiencia Mac, algo que la compañía de Cupertino cuida extraordinariamente.

Pero mientras se llega a ese extremo (que muchos usuarios no van a estar dispuestos a aceptar) de compartimentalizar todo el sistema operativo de la misma forma que iOS, Apple sigue metiendo la cabeza en el suelo en cuanto a medidas de seguridad de su software. Y el problema en sí no es que existan esos agujeros, que los hay, sino que tarda mucho en cerrarlos en algunas ocasiones y adicionalmente, ahora ya hay gente dispuesta a explotarlos. Porque Apple es negocio, y las garrapatas buscan agarrarse a sus piernas.

Gran artículo sobre uno de los puntos por el que realmente merece la pena criticar a Apple. El tiempo de respuesta a los problemas de seguridad ha sido y es uno de los talones de Aquiles de la compañía y temo que acabe siendo uno de los motivos que les empuje a meter el Sandboxing a presión sin meditar profundamente las consecuencias. Son momentos interesantes estos de la era post-PC y espero que los planes de Apple no se acaben precipitando con las prisas por transicionar.

Excelente artículo.

Buen articulo: gracias.

En cuanto a las implicaciones, creo que el futuro me va ha decepcionar bastante. Me encanta el iOS en un iParato, pero lo odiaría en mi ordenador de trabajo. No sé como será el futuro del MacOS pero temo que no me gustará: ni siquiera he instalado todavía Lion…

Por cierto, con esto del sandboxing ¿qué papel tendrá Automator o AppleScript?

Un antivirus decente y con un dual core normalito como el mío no ralentiza prácticamente nada el ordenador y es años luz más aceptable que el sandboxing de marras. Da la impresión de que la manzanita nos quiere llevar a un futuro dónde el ordenador ya no nos pertenece, dónde ellos deciden lo que es bueno o malo para el usuario. No puedo creerme que no puedan tener un sistema que detecte la amenaza antes de que ésta desactive al guardián. Si no saben cómo hacerlo que contacten con una casa decente de antivirus y que les asesoren.

Buen artículo, pero no veo acertada la afirmación de que “apple hace como los avestruces”; los avestruces esconden la cabeza y ya creen que no les ven, que se ha acabado su problema y no hacen nada por solucionarlo; sin embargo en Apple trabajan mucho para cuidar la seguridad y para buscar soluciones, otra cosa es que no nos guste como lo hacen, pero hacer cosas si hacen (por ejemplo todo lo del SandBoxing, Xprotect, etc…). Me gustaria saber cuanta gente trabaja en la seguridad de OSX e IOS, seguramente mucha y bien preparada, pero leyendo el titular podria parecer como si fuese algo a lo que no prestan atención.

Por otra parte, desde FaqMac constantemente se intenta romper ese sentimiento de seguridad en que vivimos los usuarios de MAC OS (lo cual puede ser muy saludable, para que no bajemos la guardia) con articulos que cuestionan la seguridad, seguidos de otros que hacen publucidad de sistemas de protección (lease Antivirus). No es que lo critique, que de algo hay que vivir, pero tampoco hay que exagerar las cosas. Para mi en Apple hacen bien su trabajo, y muestra de ello es que ni yo ni ninguno de mis conocidos usuarios de MAC hemos tenido nunca ningun contratiempo; eso si: hay que ser prudentes, pero decir que en Apple no hacen nada, que hacen como un avestruz, me parece muy exagerado.

Saludos

Maties Canyelles.

#6 Desde el punto de vista de usuario de Mac es normal el punto de vista que comentas ya que de cara a la galería poca repercusión tiene esto pero desde hace años Apple es criticada por los inaceptables tiempos de respuesta, en ocasiones meses, ante fallos de seguridad que la competencia tarda días en parchear. Una empresa que está alcanzando la envergadura que va teniendo Apple tiene la obligación de mejorar su respuesta y es importante que los medios se hagan eco de este problema que, como digo, se lleva años criticando.

Hola Matías:

Si tardar más de tres años en cerrar un agujero de seguridad crítico en iTunes no es meter la cabeza en el suelo y abstraerse de todo … ya no se que puede ser:

http://krebsonsecurity.com/2011/11/apple-took-3-years-to-fix-finfisher-trojan-hole/

Un abrazo

No creo que por un troyano haya que empezar a usar antivirus en mac, para tirar el dinero mejor darselo a una ONG 😉

Si por un troyano usamos antivirus ¿que tendriamos que hacer en un PC? ¿fumigarlo o quemarlo? 😀

#9 Es una opción.

Instalé Sophos Antivirus -gratuito- hace más de un año y lo único que me ha detectado es un par de amenazas para Windows en adjuntos de correo…