Las acciones de carpeta es un sistema ya introducido en OS X hace muchas versiones que permite ejecutar un Applescript cuando el contenido de una carpeta se modifica. Utilizadas para automatizar procesos, también son útiles como medida de seguridad ya que permiten saber cuando se ha añadido o modificado un archivo dentro de una carpeta sensible y poder así examinar ese archivo y determinar si está realizando una acción que pueda considerarse como maliciosa.

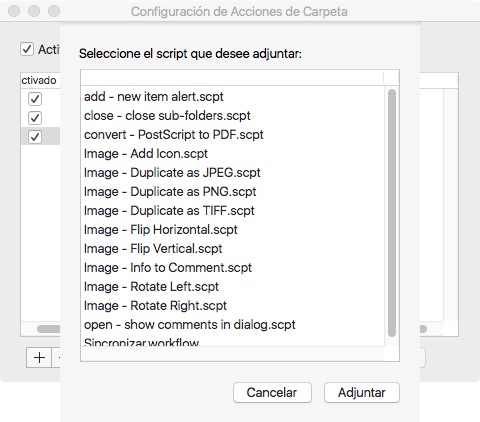

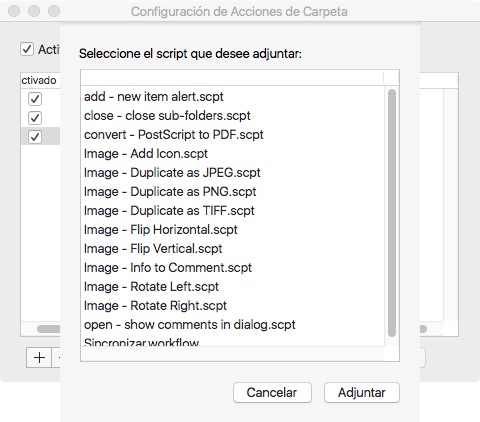

Activar las acciones de carpeta para una carpeta determinada es muy sencillo: solo has de hacer clic con el botón alternativo del ratón encima de ella para desplegar el menú contextual y entre las opciones de Servicios encontrarás la opción Configurar acciones de Carpeta.

La pregunta es ¿qué carpetas debo vigilar?

Hay una serie de carpetas tácticas dentro de OS X que suelen ser el objetivo de cualquier malware que se precie: las carpetas de LaunchDaemons y la carpeta de LaunchAgents que son las carpetas en las que se añaden pequeños archivos en formato .plist que describen claramente qué procesos se van a lanzar de forma recurrente cuando se trata de Daemons (es decir, si se cierran, se volverán a lanzar) o con el inicio de OS X cuando se trata de los Agents.

Estas carpetas están en las siguientes rutas:

- /System/Library/LaunchAgents

- /System/Library/LaunchDaemons

- /Library/LaunchAgents

- /Library/LaunchDaemons

- /Library/StartupItems

- /Users/tu_usuario/Library/LaunchAgents

- /Users/tu_usuario/Library/LaunchDaemons (si existe)

¿Cómo se lee uno de estos archivos una vez que me ha saltado la alerta?

Te encontrarás con un archivo .plist que no es más que un XML que puede ser leído por cualquier editor de texto. Yo tengo especial debilidad por Textwrangler que gestiona los permisos del mismo automáticamente, pero puedes hacerlo con otras herramientas si te sientes más cómodo con ellas (tendrás que gestionar los permisos) e incluso puedes usar el Terminal usando

Cat ruta/al/archivo

Vamos a analizar uno de estos archivos, para que veas que en casi todos ellos se hace referencia a una ruta de una aplicación.

Si te fijas en el recuadro que he marcado en la imagen he marcado una ruta a la ejecución de un archivo que podría o no podría ser malicioso. Con el tiempo, si conoces tu Mac, sabrás que es algo que has instalado tu, pero si te surge una duda, lo mejor es abrir el navegador, abrir el motor de búsqueda de tu elección y en su campo copiar y meter la ruta completa para ver que resultados nos ofrece y si hay alguna referencia al respecto de si puede estar apuntando a un malware.

Por cierto, no metas la ruta directamente en la barra de direcciones porque no va a funcionar. Abre Google.es, o Google.com, y entonces, sí, mete allí la ruta.

Bravo! Qué ùtil! Me lo guardo este post.

Suelo revisar esas carpetas con frecuencia para borrar la basura que coloca Adobe. Ahora, con tu información, la comprobación será automática. Gracias, Carlos.

Para los mas vagos. Es del 2012.

http://www.circl.lu/pub/tr-08/

Para los más vagos y/o desmemoriados:

http://www.faq-mac.com/2012/04/os-x-deteccion-automatica-de-lanzamiento-de-objetos-proteccion-contra-el-malware-en-el-mac/

Es del 22 abril, 2012