Índice

Qué es un ransomware

Un ransomware (del inglés ransom rescate y ware, software) es un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción. Algunos tipos de ransomware cifran los archivos del sistema operativo inutilizando el dispositivo y coaccionando al usuario a pagar el rescate.

El único ransomware conocido para OS X fue descubierto por Kaspersky Lab en 2014, fue denominado FileCoder y estaba incompleto mientras que KeRanger sí es una versión totalmente terminada y muy efectiva de software.

Qué ha pasado

Los atacantes infectaron dos instaladores de la versión 2.90 de Transmission en la mañana del 4 de marzo. Cuando se identificó el problema, los instaladores estaban disponibles para descarga desde el sitio web de Transmission. Lo más probable es que el sitio web de este proyecto Open Source fuera comprometido y los instaladores originales fueran sustituidos por ambos instaladores infectados.

La aplicación infectada con KeRanger estaba firmada con un certificado de desarrollador de Apple válido y por lo tanto, era capaz de saltarse la primera línea de defensa de Apple, Gatekeeper. Si un usuario instala la aplicación infectada, un ejecutable embebido en la misma pasa a formar parte del sistema. Entonces KeRanger espera hasta 3 días para conectar con sus servidores de control y comando en la red Tor. Una vez conectado a estos servidores, comienza a cifrar ciertos tipos de documentos y archivos de datos del sistema. Tras terminar el proceso, solicita a la víctima que pague un Bitoin (alrededor de 400 dólares) a una dirección específica para poder recuperar sus archivos. Adicionalmente, KeRanger aparentemente sigue en desarrollo como ransomware y parece que el malware también intenta cifrar el contenido de las copias de seguridad de Time Machine para prevenir que el usuario pueda recuperar información desde su copia de seguridad.

Tras descubrir el malware, Palo Alto Networks, informó directamente a los responsables del proyecto Transmission y a Apple el mismo 4 de marzo. Desde entonces, Apple ha revocado el certificado del desarrollador asociado y ha añadido las definiciones de Xprotect para impedir la ejecución del malware, además de que los instaladores maliciosos han sido retirados de la web del proyecto Transmission.

Dentro de KeRanger

Los dos instaladores infectados por KeRanger están firmados por un certificado legítimo de Apple, ahora revocado. La ID del certificado era “POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI (Z7276PX673)” que es diferente de la ID usada por el equipo de Transmission para firmar anteriores aplicaciones. Los instaladores maliciosos fueron generados la mañana del 4 de marzo.

Los instaladores infectados con KeRanger incluyen un archivo extra llamado General.rtf dentro de la carpeta Transmission.app/Contents/Resources. Utiliza un icono de documento RTF, pero es un ejecutable Mach-O empaquetado con UPX 3.91. Cuando el usuario ejecuta una de estas aplicaciones infectadas, se copia este archivo General.rtf a la ubicación:

~/Librería/Kernel_service

y ejecuta el programa escondido dentro del documento incluso antes de que aparezca ningún interfaz de Transmission. La aplicación escondida tras General.rtf se encarga de cifrar los archivos de usuario y emitir la alerta correspondiente para conseguir obtener el dinero por el rescate, descargada de servidores de la red Tor.

El ransomware no cifra todo el contenido del disco sino que busca activamente hasta 300 tipos de archivos para su cifrado:

- Documentos: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

- Imágenes: .jpg, .jpeg,

- Audio y vídeo: .mp3, .mp4, .avi, .mpg, .wav, .flac

- Archivos: .zip, .rar., .tar, .gzip

- Código fuente: .cpp, .asp, .csh, .class, .java, .lua

- Bases de datos: .db, .sql

- Correo electrónico: .eml

- Certificados: .pem

El malware está todavía, aparentemente, en desarrollo y su/sus creadores trabajan en características adicionales que no están implementadas en esta versión, como la capacidad de poder ejecutar comandos desde los servidores de control o cifrar las copias de seguridad de Time Machine para que el usuario no tenga más que restaurar el sistema desde la copia y evitar tener así que pagar por recuperar sus archivos.

Preguntas y respuestas

- Utilizo Transmission y me actualicé a la versión 2.90 ¿Estoy infectado?: No. El problema solo afectaría a los usuarios que descargaron el instalador infectado durante el breve periodo de tiempo (entre las 11 de la mañana del 4 de marzo, PST hasta las 7 de la mañana PST del 5 de marzo de 2016) que estuvo disponible en la web de Transmission. Es mucho más importante que controles qué descargas y de donde a partir de ahora, no obstante y solo confiar en fuentes de software fiables en la medida de lo posible, ya que el desarrollador de KeRanger no ha creado este software como prueba de concepto y es posible que veamos más ataques de este tipo en el futuro.

- ¿La versión de Transmission 2.92 es segura?: Sí. La puedes descargar desde la web de Transmission.

- ¿Puedo infectarme a día de hoy?: Apple ha revocado el certificado del desarrollador de la versión maliciosa, por lo que una aplicación firmada con ese certificado como la versión maliciosa de Transmission no se ejecutará. Adicionalmente ha actualizado las definiciones de Xprotect para evitar que se ejecute la aplicación.

- ¿Puedo forzar la renovación de las definiciones de Xprotect?: Claro. Abre el Terminal en Aplicaciones > Utilidades e introduce el siguiente comando:

sudo softwareupdate --background-critical

que fuerza la actualización de las definiciones de Xprotect.

- ¿Cómo puedo saber si estoy infectado o no?: Un par de aproximaciones al problema. Para empezar comprueba si la versión que estás utilizando de Transmission es la 2.90 y si la descargaste desde la web de Transmission durante el 4 a 5 de marzo. Si ya la tenías instalada y actualizaste, seguramente no estás infectado. Usando el Terminal o el Finder, comprueba la existencia del documento .rtf mal formado en la aplicación en estas dos rutas:

/Applications/Transmission.app/Contents/Resources/ General.rtf

/Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

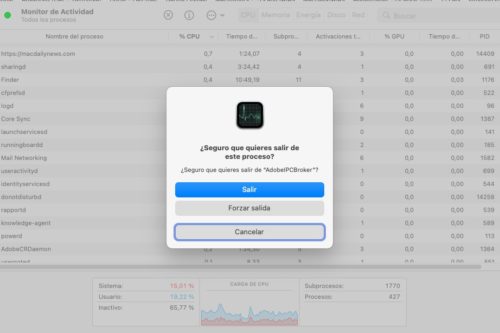

- Utiliza el Monitor de Actividad para controlar el proceso: El proceso asociado a este malware es Kernel_service que no tiene nada que ver con otros servicios del sistema que usan de forma legítima el nombre de Kernel. El nombre del proceso malicioso es Kernel_service y debes forzar su salida directamente desde el Monitor de Actividad.

- Eliminación de archivos: Si estuvieras infectado (cosa bastante improbable a estas alturas) elimina las siguientes (y solo las siguientes) carpetas de tu librería de usuario:

~/Librería/Kernel_service

Además de las carpetas ocultas, si existieran “kernel_pid”, “.kernel_time”, “.kernel_complete” o “kernel_service” dentro de la carpeta Librería de tu usuario.

- ¿Es grande el impacto?: muy pequeño. De hecho, es más ruido mediático que otra cosa porque el impacto real contra usuarios es mínimo y las acciones tomadas por Transmission y Apple han sido determinantes para bloquear el software y al desarrollador. Esto no quiere decir que no vaya a ser utilizado este ransomware para infectar otras futuras aplicaciones, pero a día de hoy, con la información que te hemos suministrado estás protegido y puedes comprobar, para asegurarte, que no tienes un problema.

Vamos , que es sólo afecta al instalador “desde 0″ ¿no? es decir, que si tenías una versión anterior, te detecta que hay una nueva versión y te pide autorización para actualizar, ese auto-actualizador no está afectado

Por cierto, el PST es horario de pacífico USA ¿no?, 11 am PST = 8 pm España ¿no?

De todas formas, da miedo … estas empresas pequeñitas …. ” Lo más probable es que el sitio web de este proyecto Open Source fuera comprometido y los instaladores originales fueran sustituidos por ambos instaladores infectados.”

Exacto, solo afecta a las descargas de esa versión y durante ese plazo de tiempo, no a las actualizaciones.

A mi me salio la actualización y acepte, entonces entiendo que no tengo de qué preocuparme, no?

Un saludo

Carlos

De hecho, te saltará la actualización a la 2.92 o debería haberlo hecho ya. De todas formas, es fácil, solo tienes que mirar si la app tiene en su interior el archivo

general.rtfGracias Carlos, acabo de comprobar y no encuentro ninguno de los archivos citados, tenia instalada la 2.91 y acabo de actualizar a la 2.92.

Un saludo y gracias por la información

Carlos

Estos hijos de puta podrían emplear el talento que tienen en proveer servicios y contenido de utilidad y ganarse la vida con ello, en lugar de robar a la gente.