La nueva variante del Troyano, Flashback.D comprueba si se está ejecutando el mismo en un entorno virtual y no se ejecuta si así es. En general, los investigadores de seguridad ejecutan este tipo de software malicioso en contenedores que pueden controlar, pero al incluir esta medida en el Troyano, no queda otro remedio que probarlos contra ordenadores reales.

Ahora el troyano descarga la puerta trasera mientras está haciendo la postinstalación y ya no instala la fácilmente localizable ~/Library/Preferences/Preferences.dylib sino que instala todo el paquete dentro de Safari, añadiendo por un lado información al archivo ino.plist del navegador con la localización de la puerta trasera y la puerta trasera en sí en /Applications/Safari.app/Contents/Resources/UnHackMeBuild.

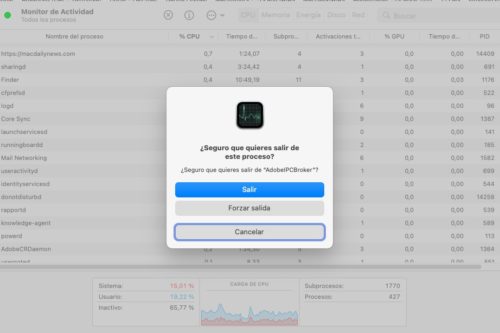

Si el usuario elimina manualmente la puerta trasera instalada, necesita eliminar también la información incluida en el archivo info.plist ya que si no, Safari se cierra al ejecutar el archivo que incluye información para ejecutar la puerta trasera.