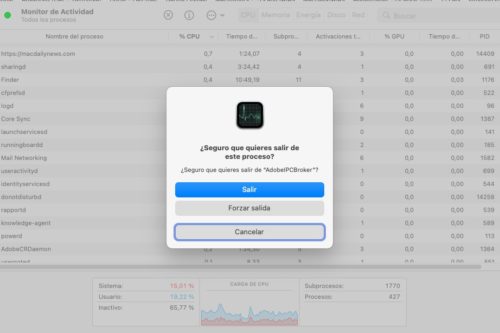

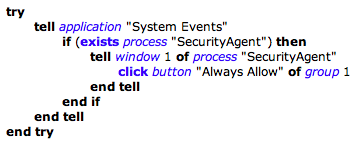

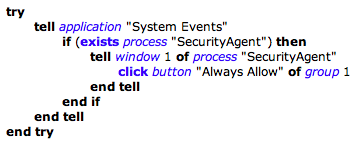

El problema deriva de la automatización al acceso del llavero. Independientemente del código malicioso a ejecutar, se requiere por parte del usuario una interacción para dar paso al mismo, y es allí donde se ha utilizado un rodeo para forzar ese acceso sin el consentimiento del usuario. Esta automatización para dar consentimiento al llavero es utilizada en la instalación de adware como en el acceso al llavero usando otras tácticas Con el objeto de acceder al mismo Y permitir la instalación de extensiones de Safari o simplemente, el robo de contraseñas y datos del llavero.

La táctica fue utilizada ya en 2011 por DevilRobber, un malware cuyo objetivo era apropiarse del procesador y la tarjeta gráfica para realizar los cálculos matemáticos necesarios para generar Bitcoins.

Amazed to see that this OS X Keychain flow was already part of OSX.DevilRobber years ago… so 2011! pic.twitter.com/RRE3k7UqjH

— noar (@noarfromspace) September 2, 2015

Como usuario, debes recordar que esta técnica solo funciona cuando es invocada por una aplicación ya instalada en tu Mac, cosa que un instalador de malware, tras instalar las aplicaciones correspondientes, puede hacer. Apple debería aislar este cuadro de diálogo de forma específica para impedir esta interacción automatizada para permitir el acceso al llavero.