Junto con ambas actualizaciones, Apple también ha publicado una actualización de firmware llamada Mac EFI Security Update 2015-001 destinada a los usuarios que todavía ejecutan OS X 10.8 Mountain Lion o OS X 10.9 Mavericks. Esta actualización de firmware soluciona un problema por el que en ciertas condiciones especiales la EFI Flash podía ser reescrita.

El pasado 1 de junio se hizo público que existía una vulnerabilidad que podría ser utilizada para inyectar de forma remota malware en forma de rootkit persistente en los ordenadores de los usuarios, proporcionando a un atacante el control de todo el sistema, según un descubrimiento de un investigador de seguridad.

El problema parece que se debía a un error en la implementación del modo de suspensión en reposo que puede dejar accesibles áreas de la memoria en de firmware extensible (EFI), que proporciona un control de hardware de bajo nivel y de acceso, lo que permitiría escribir en la EFI desde una cuenta de usuario en el equipo. Estas áreas de memoria están normalmente cerradas y solo son de lectura para protegerlas.

Sin embargo, al poner ciertos modelos de Mac en reposo durante unos 20 segundos y luego despertarlos desbloquea la memoria EFI para la escritura.

El investigador que descubrió el problema, Pedro Vilaça, dijo que la vulnerabilidad puede ser usada para instalar remotamente rootkits o malware persistente que es invisible para el sistema operativo en la EFI, utilizando por ejemplo el navegador web Safari.

Este tipo de ataque, no obstante, es muy específico ya que cada Mac cuenta con una EFI muy específica, aunque un atacante podría crear tantas EFIs como modelos de Mac quisiera atacar y entregarlas a medida. Además, pueden ser necesarios algunos pasos adicionales para lograr una escalada de privilegios hasta superusuario para cargar módulos del kernel, pero eso no es especialmente complicado de hacer, dijo Vilaça.

Vilaça cree que Apple es consciente de la cuestión – sus pruebas demuestran que este problema no está presente en el firmware de Macs fabricados a partir de mediados de 2014.

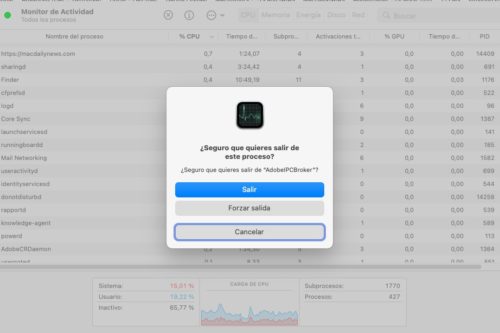

Así que es muy posible que si tu Mac caía dentro de la vulnerabilidad, haya recibido adicionalmente con OS X 10.10.4 Yosemite esta actualización de firmware y si tu Mac todavía está usando OS X 10.8 Mountain Lion o OS X 10.9 Mavericks, te haya aparecido esta actualización junto con la correspondiente actualización de seguridad para solucionar el problema, junto con un problema adicional llamado Rowhammer, especificado en la actualización de firmware.

Rowhammer es una vulnerabilidad que poco tiene que ver con el software, sino con el hardware. Debido a que que las células de memoria RAM cada vez son más pequeñas y próximas, para obtener mayores capacidades resulta complicado aislarlas y evitar que la electricidad salte de una a otra de forma que utilizando técnicas de bit flipping es factible realizar un escalado de privilegios.

El problema no está presente en todos los módulos de memoria DDR3 y de hecho no se puede solucionar vía software, pero Apple, con esta actualización, mitiga los posibles efectos incrementando el ratio de refresco de la memoria.

En Yosemite también hace la actualización de Firmware.