El troyano se conecta a un servidor externo pera descargar un software que abre una puerta trasera en el ordenador. El supuesto PDF de hecho muestra texto para engañar a los usuarios que lo abren y que no reciben ninguna notificación real de lo que está ocurriendo. El actual troyano muestra texto en chino, pero puede cualquier tipo de PDF.

Cuando un usuario abre el archivo, el ejecutable entra en acción extrayendo un tercer ejecutable que descarga un software de puerta trasera de un servidor remoto. El primer ejecutable solo funciona en Macs con Intel y el software de puerta trasera no funciona en sistemas de archivos que diferencian mayúsculas y minúsculas (que no es el caso habitual ni por defecto en la instalación de Mac OS X). El software e puerta trasera es capaz de sacar pantallazos y los envía a un servidor además de realizar otras acciones.

El troyano no está ampliamente distribuido en internet y posiblemente se trata de una prueba de concepto. Su diseño es bastante pobre y aunque puede llegar a funcionar, no se conecta a un servidor activo. VirusBarrier X6 de Intego detecta este troyano y lo identifica como OSX/Revir.A y el software de puerta trasera, como OSX/Imuler.A. La amenaza puede considerarse como muy baja.

¿Cómo funciona el sistema de protección de Apple ante troyanos?

Para evitar el problema del malware, en Mac OS X 10.6 Snow Leopard y Mac OS X 10.7 Lion Apple ha incluido un simple y rudimentario sistema de detección de estos ataques mejorando una característica presente en Mac OS X desde Mac OS X 10.4 Tiger: la cuarentena.

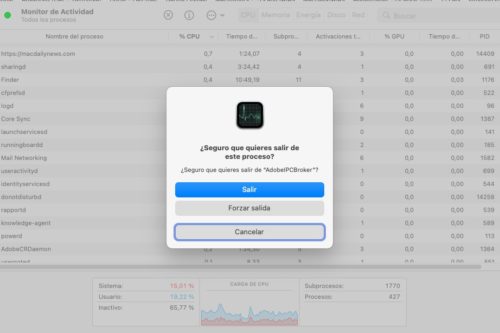

File Quarantine es un sistema que advierte al usuario al ejecutar una nueva aplicación descargada desde internet, aunque no solo se reduce a las aplicaciones, sino también a diferentes tipos de archivos que podrían ser ejecutables (scripts, archivos php). El usuario debe tomar entonces la decisión de ejecutar ese programa o no vía un cuadro de diálogo presentado por el sistema operativo.

El usuario tiene dos opciones ante este cuadro de diálogo: aceptar si cree que el software no resulta un peligro para su Mac o cancelarlo, si tiene algunas dudas sobre si la aplicación puede resultar potencialmente dañina para su máquina. Sin embargo, si cancelamos la apertura del archivo, el sistema lo pone en cuarentena, y ahí hay una serie de variaciones en la política de como trata el sistema el archivo al respecto de los ordenadores con múltiples cuentas de usuarios.

Generalmente, si cancelas la apertura de la aplicación, la siguiente vez que trates de abrirla, volverá a solicitar la aprobación de el usuario. En el caso de una aplicación que compartirán múltiples usuarios en su Mac, solo el usuario que descargó la aplicación puede eliminar la cuarentena de forma definitiva, mientras que otros usuarios del mismo ordenador recibirán el cuadro de diálogo siempre que intenten abrir la aplicación y deberán aceptar la apertura del archivo en cuestión cada vez que abran el archivo en cuestión.

Así que si una aplicación que consideras seguro, pero te te da la lata con este cuadro de diálogo cada vez que la intentas abrir, con toda seguridad lo que ocurre es que lo descargaste con otro usuario y deberás identificarte como tal para poder sacarlo de la cuarentena y no recibir mas cuadros de diálogo solicitando permiso para abrirla.

El sistema de Apple, sin embargo, no ofrece curas ni una vacunación de los archivos infectados: solo avisa de su existencia y de que el usuario no debería ejecutarlos.

La comprobación que realiza el sistema de si un archivo o aplicación es potencialmente peligroso, ya sea descargado desde Safari o recibido a través de un programa de correo electrónico o a través de iChat, se realiza a través de File Quarantine usando un archivo de definiciones, de forma similar a como se realiza en los programas antivirus tradicionales, que se encuentra en Sistema/Librería/Core Services/CoreTypes.bundle/Contents/Resources/XProtect.plist.

Ya seas un Administrador de IT como un usuario muy puntilloso con la seguridad que quiere saber cuando se ha actualizado por última vez la base de datos de malware de Apple, hay un comando de Terminal para obtener información sobre la última fecha de actualización y que versión tiene el archivo.

Ambos datos usan sus propias líneas de Terminal:

Fecha y Hora (GMT)

Versión

Puedes incluirlas en diferentes flujos de trabajo para que ofrezcan información de forma continua.

Bajo Snow Leopard actualizado. Igual solo funciona en Lion

Me retorna “Command not found”

Vuélvelo a comprobar: el comando funciona perfectamente.

Un saludo.

—————

http://www.faq-mac.com

Me dejaba de escribir ” Version”

Ha retornado 28

Gracias!